Las redes CATV surgen para distribuir la señal de TV a zonas donde no se recibían bien las ondas. Utilizaba cable coaxial de 75 ohmios y amplificadores cada ½ o 1 km.

Los amplificadores degradaba la señal y se comportaban como válvulas que impedían señales ascendentes.

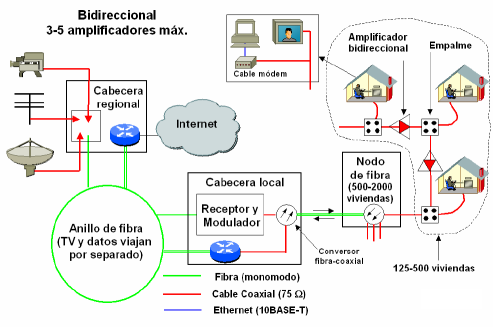

Las redes más modernas -entre ellas casi todas las europeas- son del tipo HFC (Hibrid Fiber Coaxial). Estas redes distribuyen la señal desde la cabecera -proveedor- hasta la manzana -residencias- por fibra y llegan a las viviendas por cable coaxial46.

Tienen menos de 5 amplificadores y son de un tipo que permiten utilizar las frecuencias inferiores en sentido contrario (de subida), por lo que se pueden utilizar para transmisión bidireccional de datos.

En la cabecera de la red hay un equipo especial llamado CMTS (Cable Modem Termination System) y en las viviendas de los usuarios se instala un equipo llamado CM (Cable Modem). Normalmente, la compañía configura el cable módem para que no rebase un caudal contratado.

La transmisión de datos se hace modulada en un canal de TV reservado. Se utilizan frecuencias y modulaciones diferentes para las señales de subida y de bajada debido a la diferencia de relación señal/ruido de dichas frecuencias en el cable.

El medio de transmisión es asimétrico. Además es poco fiable, por lo que se utilizan códigos de corrección Reed-Solomon que suponen un 10% de sobrecarga.

Cada CM solo puede comunicarse con el CMTS que se comporta como un puente remoto. Todos los CMs de un segmento comparten el medio físico y tienen que compartir los canales de datos. Las emisiones del CMTS llegan a todos los CM del segmento, por lo que la información debe viajar cifrada.

Para competir por el canal ascendente hacia el CMTS se utiliza un protocolo basado en créditos. El canal ascendente se divide en intervalos de tiempo llamados ``minislots''. El CMTS informa a los CM a través del canal descendente (junto con los datos) del mapa de asignación de minislots.

Hay tres tipos de minislots:

- Asignados a un CM en concreto para que envíe datos. Los demás deben permanecer callados.

- De contención, en los cuales los CM compiten por los minislots con un protocolo de tipo Aloha. Si hay colisión los CM no se enteran directamente, pero la detecta el CMTS y les informa.

- De mantenimiento. Para la inicialización de CM y el mantenimiento y sincronización de los relojes y la potencia de los CM. Debido a la distancia, es muy importante que se adapten los relojes y la potencia para que todos lleguen con la misma intensidad al CMTS y éste pueda detectar las colisiones.

LMDS es una tecnología inalámbrica de red que se utiliza para transmitir voz, datos y servicios de vídeo en la banda de frecuencias superiores a 20 GHz (microondas), según licencias. Se diseñó para reemplazar las redes CATV con una mayor velocidad de despliegue. Sin embargo no llegó a cuajar en el mercado.

Para el canal descendente se utiliza emisión multidifusión omnidireccional y para el ascendente se puede utilizar telefonía o emisión dirigida con parabólica.

Su alcance se ve afectado por la lluvia y necesita visión directa. Entre 3 y 9kms.

Su despliegue puede ser mucho más rápido que otro tipo de redes, pero el retorno telefónico es lento y el de antena parabólica caro.

REDES PRIVADAS VIRTUALES

Introducción Se entiende por VPN (Virtual Private Network) la construcción de una red privada (intranet) sobre otra red, generalmente pública como Internet, de manera que se utiliza la red inicial como un enlace de nivel 2 para montar sobre él una red privada de nivel 3 (transportando protocolos de nivel 3 como IP, NetBEUI, IPX, SNA...).

Para conseguir esta abstracción se basa en el concepto de túnel que consiste en un enlace punto a punto virtual entre dos extremos construido sobre una red compleja, de manera que los dos extremos se comportan a nivel lógico como si estuvieran unidos directamente por un enlace punto a punto.

Los paquetes se encapsulan en un extremo del túnel dentro de otros paquetes para cruzar la red. En el otro extremo se desempaquetan los datos que pueden haber viajado comprimidos y cifrados (para que la red sea ``privada'').

Desde el punto de vista de la seguridad, los protocolos que se utilizan para montar VPNs ofrecen:

- Autenticidad de los extremos. Cuando se utilizan certificados, se garantiza que tanto el emisor como el receptor son quienes dicen ser.

- Cifrado de datos. Permite que no puedan ser comprendidos por extraños que los pudiera interceptar.

- Integridad de los datos. Asegura que los datos no puedan ser alterados en algún punto del recorrido sin que el receptor lo detecte.

- No repudio. Cuando un mensaje va firmado el emisor no puede negar su emisión.

- Acceso remoto. También llamada Remote Access VPN, client-gateway o usuario-red. Permite unir virtualmente un equipo remoto a una red.

- Interconexión de redes. También llamada Site to Site VPN, Router to Router VPN, gateway-gateway o red-red. Permite unir virtualmente dos redes para crear una única red.

- Acceso privado. Permite controlar el acceso a la subred oculta y cifrar el tráfico hacia dicha red.

- Interconexión de redes privadas. Permite unir dos subredes protegidas y/u ocultas cifrando el tráfico entre ellas.

TAP/TUN

Para la realización de VPNs se utiliza habitualmente dos controladores virtuales de red llamados TAP y TUN. TAP (de network tap) simula un dispositivo de red de nivel 2 y opera con paquetes Ethernet. TUN (de network TUNnel) simula un dispsitivo de red de nivel 3 y opera con paquetes IP. TAP se utiliza para crear el puente de red y TUN para encaminar los paquetes por dicho puente.VPN de acceso remoto

En una conexión VPN de acceso remoto, el cliente, a través del protocolo IPCP (IP Control Protocol) de PPP (Point-to-Point Protocol) recibe del servidor VPN los parámetros de la configuración IP de su conexión virtual, incluyendo dirección IP, máscara de red y direcciones IP de los servidores DNS y WINS de la intranet.Después de crear el túnel, el cliente pasa a tener 2 interfaces de red y 2 direcciones IP:

- La interfaz con la que conecta a la red principal (generalmente Internet) y que utiliza para conectar con el servidor VPN.

- La interfaz virtual PPP con la configuración IP que le ha dado el servidor de túneles y que establece una ubicación virtual dentro de la red destino.

De la misma manera el servidor VPN se encarga de recibir el tráfico destinado al equipo remoto y reenviárselo.

Antes de las VPN para conseguir un acceso remoto a una red se utilizaban sistemas RAS (Remote Access Service)47 mediante PoPs (Point of Presence) de forma parecida al de las conexiones que ofrecían los proveedores de Internet (ISPs) a través de módems telefónicos. De esta forma un cliente llama mediante módem telefónico al servidor RAS de su organización, se valida mediante un servidor RADIUS o TACACS y establece la conexión. Opcionalmente el servidor RAS puede configurarse para devolver la llamada, cargando el gasto de la misma a la organización.

Las principales ventajas de la conexión VPN frente a la conexión mediante RAS son:

- Para clientes de acceso remoto vía módem supone una reducción del coste de las llamadas, ya que conecta a un proveedor local de Internet y no a un servidor RAS de la organización remota.

- Reducción del coste de los equipos y líneas de entrada (RDSI) que representa el RAS.

- Escalabilidad. Es mucho más fácil y barato de añadir servidores VPN que líneas de acceso y equipos de RAS.

- Permite acceso a mayor velocidad que la de un módem telefónico mediante el uso de cable-modems, xDSL u otras redes.

VPN de Interconexión de redes

La conexión de redes a través de Internet es una alternativa a las líneas alquiladas que permite reducir costes, ya que suele ser más barato conectar las dos redes a Internet que alquilar una línea para unirlas, sobre todo si están muy alejadas. Sin embargo esta alternativa tiene dos grandes inconvenientes, la falta de seguridad de Internet y el rendimiento, que es mucho menor que el de una línea dedicada. Para suplir el primero de ellos se utilizan las VPNs de interconexión de redes que ofrece seguridad en el túnel entre servidores VPN (no en las conexiones locales equipo-servidor).Otras ventajas:

- Toda la configuración necesaria se realiza en los encaminadores o servidores VPN, de manera transparente al usuario.

- Permite transportar otros protocolos diferentes a IP que no pueden ser transportados sobre Internet si no es con túneles (IPX, Appletalk , SNA, NetBEUI, etc).

- Se puede introducir compresión de datos para aprovechar mejor los enlaces.

- Se puede utilizar el mismo rango -público o privado- de direcciones IP en todas las redes.

La autenticación del usuario se puede realizar mediante un usuario y contraseña, certificados digitales o tarjetas físicas (tokens) tanto contra el propio servidor VPN como utilizando otro servidor de autenticación, como servidores RADIUS, TACACS+ , LDAP (mediante NTLM) o Kerberos (en territorios sobre GNU/Linux).

8.2.1 Protocolos

Para realizar la autenticación se pueden usar distintos protocolos como:- PAP (Password Authentication Protocol). La contraseña viaja en claro por la red.

- CHAP (Challenger Authentication Protocol).

- MS-CHAP (Microsoft CHAP) y MS-CHAP v2.

- Familia EAP (Extensible Authentication Protocol).

- SPAP (Shiva Password Authentication Protocol).

- Acceso sin necesidad de autenticación.

- Si el cliente se autentica usando una dirección IP.

- Si el cliente se autentica en un servidor de otro bosque del directorio activo o no pertenece a ningún dominio o no existe ningún dominio.

- Si un cortafuegos corta los puertos necesarios para usar Kerberos.

Protocolos para la realización de VPNs

Protocolo PPTP (Point to Point Tunneling Protocol)

El protocolo PPTP fue desarrollado por el ``PPTP Forum48'' para encapsular otros protocolos, como IPX o NetBEUI, a través de Internet y se propuso al IETF en la RFC 2637. Así su función es encapsular tramas PPP49sobre IP.Permite conexiones usuario-red y red-red con compresión y cifrado, pero no es muy seguro. Los servidores de Microsoft permiten usar MPPE (Ms Point-to-Point Encryption) para cifrar las conexiones VPN establecidas con PPTP.

No necesita infraestructura PKI (Public Key Infraestructure) ya que autentica con los mecanismos de PPP (usuario y contraseña) en base a EAP, MS-CHAP, MS-CHAPv2, SPAP y PAP.

Es multiprotocolo, permite NAT (Network Translation Protocol) y multidifusión.

L2TP sobre IPSec

El protocolo L2TP es una combinación de PPTP y L2F (protocolo propietario de Cisco). Utiliza UDP a través del puerto 1701 con dos tipos de paquetes: de transporte de tramas PPP y de control (creación, destrucción y mantenimiento del túnel). L2TP se encarga de realizar la autenticación de usuario, la asignación de direcciones y el encapsulado de tramas que pueden ser cifradas y comprimidas.Permite encapsular tramas de diferentes protocolos sobre IP, X.25, Frame Relay o ATM... aunque en el caso de las VPNs se encapsulan los paquetes L2TP sobre paquetes IPSec, obteniéndose un sistema seguro de VPN multiprotocolo que permite NAT y multidifusión, tanto para conexiones usuario-red como conexiones red-red.

En el caso de conexiones VPN de acceso remoto, IPSec se utiliza en modo transporte.

En el caso de conexiones entre redes se utiliza IPSec en modo túnel.

Algunos servidores permiten usar IPSec sobre TCP o UDP (normalmente por el puerto 10000) para poder traspasar cortafuegos y servidores NAT.